Tailscaleの使い方:概要

VPNまとめを参照されたい。

VPNとは何か?の続編として、最も簡単にVPNを構築できると思われるTailscaleを紹介する。私自身も以前からVPNの構築を行い、苦労してきたが、TailscaleによるVPNの構築は驚愕なほど簡単だ。技術的詳細を知らない素人でも、ほぼすぐに構築できてしまうことだろう。

VPNを使う理由、おさらい

先の記事で、世間的には、VPNという言葉が二つの異なる目的で使われていると書いた。

- 外出時に自宅や、あるいは会社のパソコンにリモートで安全に接続するため

- 途中の経路でのメタデータ盗難を避けるため

リモートワーク等をしている人には前者の目的が特に重要だろうが、それほど大げさなものではなく、例えば、自宅のサーバに大量の動画があり、それを外出先のスマフォで見たいといった個人的用途でも使えることがわかるだろう。外出先のスマフォと自宅のサーバが同じLAN内にあるので、サーバ側のセキュリティが低くとも安全に閲覧できるのである。

その一方で、現代ではむしろ後者の目的の方が重要かと思われる。様々な場所の様々なWifiに接続するのが常だが、どんな人間がメタデータを盗もうとしているかはわからない。盗人は「盗みました」とは言ってくれないのである。このサービスを使うとすれば、大多数がこの目的で使うことになるだろう。

Tailscaleは、一般には前者を目的としているが、後者の目的で使うこともできる。ただし、ちょっとしたコツがいる。

Tailscaleは安全なのか?料金は?

Tailscaleは完全なオープンソースではなく、企業が利益目的で行っているサービスである。だから、このTailscaleを介する通信が、Tailscale自体に盗聴される心配は無いのかという点が最も心配なところだろう。

これに対してTailscale側では「クライアント側のコードはオープンソースだし、これを調べてみれば暗号キーをこちらが取得してはいないことがわかるだろう」と言っている。これを信じるほかはないし、仮に少しでも盗聴などの事実があり、それがバレでもしたら会社自体が即座に潰れてしまうだろう。そんな危ない橋は渡らないと想像できる。

料金はというと、個人で使う分にはタダだ。一人の無料アカウントで20台まで接続できるのだから、個人で使う分にはお金を払う必要は無いだろう。

それに、聞くところによれば、他者のアカウントに接続された機器も「招待」によって接続できてしまうようだ。したがって、実質好きなようにVPNを構成することができてしまう。これほど太っ腹で大丈夫なのかと思うが。。。

ただし、将来にわたって、上が維持されるかは不明である。この手の企業はいきなり方針を変更することがあるので、その点は注意した方が良い。

TailscaleでのVPN構築方法概要

VPNの構築方法は極めて簡単だ。むしろ、これを構築して何をするのかの方が問題だろう。

- Tailscaleのアカウントを作成する(実際のアカウント作成方法などは次回記事にある)。

- VPNに参加させる機器(PC、スマフォ)に、それぞれ専用クライアントをインストールし、先のアカウントで認証する。

- すると、Tailscaleの管理者パネルに、参加した機器が表示され、その適当にふられたIPアドレスが表示される。

最後のIPアドレスについてだが、通常、LAN内に接続しているPC等には192.168.*.*などというIPアドレスがふられており、このIPアドレスという「住所」を同じLAN内の他のPCやスマフォから参照してアクセスできる。しかし、TailscaleのVPNに参加した場合、これとは別に100.*.*.*といった住所が割り振られる。この住所を使って、インターネットの向こう側にあるスマフォからも、家庭内のサーバにアクセスできるというわけだ。

※正確には、100.64.0.0/10 subnet (from 100.64.0.0 to 100.127.255.255)。https://tailscale.com/kb/1015/100.x-addresses/参照。

上の構成では、VPNの目的1を果たすことになる。目的2を果たすには、以下の操作を行う。

- VPNの終端となるべきPC等をExit Nodeと指定する。

- 他のPCやスマフォからは、そのPCをExit Nodeと指定する。

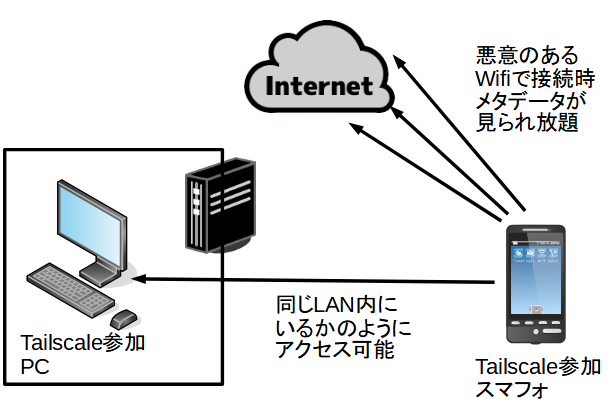

上の状況を図にすると以下のようになる。まず、Exit Nodeを指定しない場合には、以下のイメージだ。

これはVPNの目的1を満たしており、例えば、自宅のパソコンに自由にアクセスができるが、しかし、このスマフォが悪意のあるWifiに接続している場合には、そのメタデータが取得され放題のままである。

※ところで、この図でおかしなところがあるが、それは、「ルータは外部からのアクセスを防ぐファイアウォールの役割」のはずなのに、Tailscaleはそれを乗り越えてしまう点だ。これは、ルータ内部のPCがTailscaleに対しては、ルータ内部への通信を許すべく助けていると解釈すればよい。

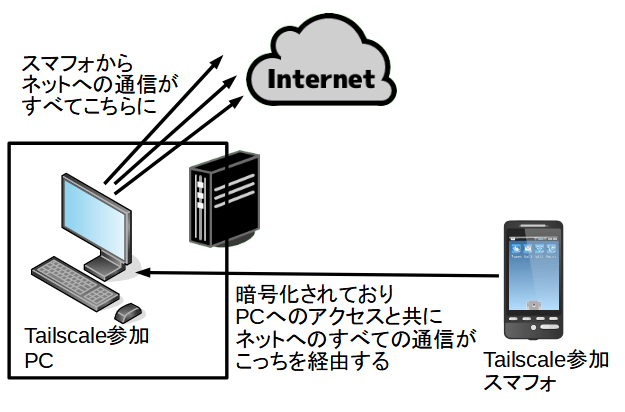

さて、上の図で自宅のPCをExit Nodeにし、スマフォ側でそれをExit Nodeに指定した場合はどうなるか。

この場合には、御家庭で契約しているプロバイダが、すべての通信を把握できる立場になる。しかし、おそらく名のある企業の光回線だろうから、ここでの通信記録は、警察の要請でもなければ利用されることはないだろう。

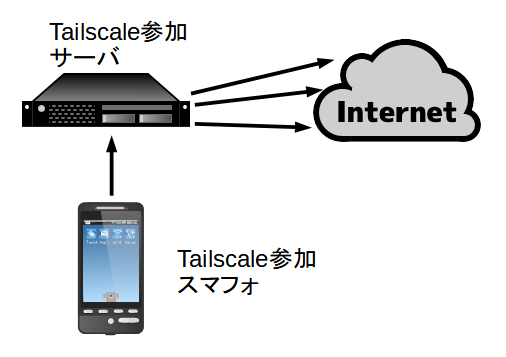

もう一つの方法としては、ネット上のサーバを借り、それをExit Nodeとする方法である。

この場合、どこにアクセスしているかは、そのサーバレンタル会社のみが知れる立場になる。しかし、このExit Nodeを友人等と共有してしまえば、誰がどこにアクセスしたかまでは、もうわからない。

自宅の場合に、友人と共有するのは気が引けるし、そもそも24時間スイッチONの人も少ないだろう。こういったレンタルサーバを使うのが一つの手である。安いところであれば、月額数百円程度で使えると思う。

そして、この方式を使っているのが、mullvad.netなどの(目的2の)VPN業者である。世界中にいくつかのExit Nodeがあり、それを契約者が共有しているため、このVPNを使った場合、誰がどこにアクセスしているのかは、外からは全くわからない。mullvad.net自体も一切の個人情報を得ない姿勢なので、個人を特定してのメタデータ取得は誰にもできないことになる。

ディスカッション

コメント一覧

まだ、コメントがありません